Mała Delta

Tajemnica

Mam pewien sekret, może lepiej nawet powiedzieć: tajemnicę. Nie mogę sobie pozwolić, żeby ktoś ją poznał. Sprawa jest poważna, ujawnię ją dopiero za pewien czas, gdy tylko Świat będzie na to gotowy. Może to rozwiązanie pewnego ważnego problemu matematycznego, zresztą, nie będę dzwonił kluczami do tajemnic. W każdym razie nie mogę sobie również pozwolić, żeby na wypadek mojej śmierci ta informacja przepadła bezpowrotnie. Co robić?

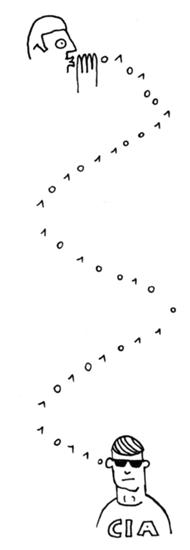

Na szczęście, opracowałem pewien plan. Podzielę się tą informacją ze służbami specjalnymi. Wybrałem trzy: ABW, CIA i Mosad. Czy mogę jednak w pełni ufać służbom specjalnym? Chyba nie. Dlatego chcę dostarczyć im takie informacje, żeby żadna pojedyncza instytucja nie mogła samodzielnie odkryć nawet kawałka mojej tajemnicy. Co więcej, chcę to zrobić tak, by nawet dwie z nich, jeśli się potajemnie zmówią, nie zdołały odtworzyć ani litery z mojego sekretu. System musi być taki, że dopiero gdy wszystkie trzy służby udostępnią sobie dostarczone przeze mnie informacje, będą w stanie odtworzyć cokolwiek z tajemnicy. Co więcej, chcę, żeby wówczas odtworzyły już wszystko, bo mam nadzieję, że stanie się to jedynie na wypadek mojej śmierci.

Pozostaje pytanie: jak to zrobić? A może nawet właściwsze w tej sytuacji: czy to się w ogóle da zrobić? Okazuje się, że szczęśliwie się da. Zachęcam Ambitnych Czytelników do próby samodzielnego stworzenia takiego systemu.

A robi się to tak. Przedstawiam mój sekret w postaci ciągu zero-jedynkowego. Bitem będziemy nazywać dowolną cyfrę takiego ciągu, czyli zero lub jedynkę. Nietrudno zauważyć, że mogę znaleźć takie przedstawienie bez problemu, na przykład każdą literę alfabetu przedstawiam w postaci ciągu sześciu bitów, da się to zrobić, bo liter alfabetu jest nie więcej niż  Teraz mogę się więc skupić na tym, jak podzielić pewien ciąg bitów na trzy kawałki. Nie mogę po prostu przekazać pierwszej jednej trzeciej ABW, drugiej CIA, a trzeciej Mosadowi, bo w sposób oczywisty bez wysiłku każdy z nich znałby sporą część tajemnicy.

Teraz mogę się więc skupić na tym, jak podzielić pewien ciąg bitów na trzy kawałki. Nie mogę po prostu przekazać pierwszej jednej trzeciej ABW, drugiej CIA, a trzeciej Mosadowi, bo w sposób oczywisty bez wysiłku każdy z nich znałby sporą część tajemnicy.

Żeby wyjaśnić system, konieczne jest zdefiniowanie funkcji  która jako argumenty bierze pewną liczbę bitów, a zwraca jeden. Definiujemy ją jako

która jako argumenty bierze pewną liczbę bitów, a zwraca jeden. Definiujemy ją jako

czyli resztę z dzielenia sumy bitów przez dwa. Możemy rozszerzyć funkcję  w taki sposób, że jako argumenty bierze ona pewną liczbę ciągów bitowych jednakowej długości, powiedzmy dla ustalenia uwagi, długości

w taki sposób, że jako argumenty bierze ona pewną liczbę ciągów bitowych jednakowej długości, powiedzmy dla ustalenia uwagi, długości  Wtedy

Wtedy

![xor(w1,...,wk) = xor(w1[1],...,wk[1]) ...xor(w1[m],...,wk[m]),](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/5x-7648ae336fc5e47b33fe98ad3ee87e359323b1e2-dm-33,33,33-FF,FF,FF.gif)

gdzie przez ![|w[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/6x-7648ae336fc5e47b33fe98ad3ee87e359323b1e2-im-33,33,33-FF,FF,FF.gif) oznaczamy

oznaczamy  -tą literę słowa

-tą literę słowa  Czyli, innymi słowy, nowy

Czyli, innymi słowy, nowy  po prostu xoruje argumenty litera po literze. Przykładowo

po prostu xoruje argumenty litera po literze. Przykładowo

A teraz system - jest banalnie prosty! Powiedzmy, że moja tajemnica przedstawiona w postaci ciągu bitów ma długość  Jej wartość oznaczmy przez

Jej wartość oznaczmy przez  Najpierw losuję dwa losowe ciągi bitów

Najpierw losuję dwa losowe ciągi bitów  i

i  długości

długości  to będą te przeznaczone dla ABW i CIA. Teraz definiuję trzeci ciąg, dla Mosadu,

to będą te przeznaczone dla ABW i CIA. Teraz definiuję trzeci ciąg, dla Mosadu,  Tylko dlaczego to działa?

Tylko dlaczego to działa?

Zauważmy najpierw, że  Żeby się przekonać, że to prawda, spójrzmy na

Żeby się przekonać, że to prawda, spójrzmy na  -ty bit. Wiemy, że

-ty bit. Wiemy, że ![w3[i] = xor(w1[i],w2[i],t[i]).](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/3x-557b888afeda82ddaa0da3b163eb7e17ee7379bc-im-33,33,33-FF,FF,FF.gif) A więc suma

A więc suma ![w1[i],w2[i],t[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/4x-557b888afeda82ddaa0da3b163eb7e17ee7379bc-im-33,33,33-FF,FF,FF.gif) oraz

oraz ![w3[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/5x-557b888afeda82ddaa0da3b163eb7e17ee7379bc-im-33,33,33-FF,FF,FF.gif) jest parzysta. Z tego zaś wynika, że

jest parzysta. Z tego zaś wynika, że ![| xor(w1[i],w2[i],w3[i]) = t[i].](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/6x-557b888afeda82ddaa0da3b163eb7e17ee7379bc-im-33,33,33-FF,FF,FF.gif) Gdy powtórzymy rozumowanie dla każdego

Gdy powtórzymy rozumowanie dla każdego  między

między  a

a  otrzymamy, że faktycznie

otrzymamy, że faktycznie  Czyli ABW, CIA i Mosad współpracując, mogą odtworzyć moją tajemnicę.

Czyli ABW, CIA i Mosad współpracując, mogą odtworzyć moją tajemnicę.

Trzeba jednak jeszcze sprawdzić, czy istotnie żadne dwie służby bez trzeciej łącząc swoje siły, nie będą w stanie odkryć żadnej informacji. Jasne jest, że ABW i CIA mają ciągi losowe, więc nie zrobią z nimi niczego sensownego bez Mosadu. Pozostają pozostałe pary - skupmy się na parze CIA i Mosad, bo sytuacja jest identyczna dla pary ABW i Mosad. Przyjrzyjmy się  -temu bitowi. Wyobraźmy sobie, że CIA i Mosad patrzą na swoje bity i widzą

-temu bitowi. Wyobraźmy sobie, że CIA i Mosad patrzą na swoje bity i widzą ![w2[i] = 0,w3[i] = 0.](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/2x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) To im jednak nie daje żadnej wiedzy o

To im jednak nie daje żadnej wiedzy o ![| t[i],](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/3x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) bo może być tak, że

bo może być tak, że ![| w1[i] = 0 = t[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/4x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) oraz tak, że

oraz tak, że ![|w1[i] = 1 = t[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/5x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) - każda z tych dwóch opcji jest równie prawdopodobna. Podobnie dla każdej kombinacji

- każda z tych dwóch opcji jest równie prawdopodobna. Podobnie dla każdej kombinacji ![w2[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/6x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) i

i ![|w3[i]](/math/temat/matematyka/kryptologia/2016/10/27/Tajemnica/7x-5247a89ea6e0dccf0afd7148b33f3990cc2bf489-im-33,33,33-FF,FF,FF.gif) oraz dla każdego innego indeksu

oraz dla każdego innego indeksu  Polecamy Czytelnikom Ambitnym doprecyzowanie tego argumentu.

Polecamy Czytelnikom Ambitnym doprecyzowanie tego argumentu.

Nietrudno zauważyć, że opisany system da się uogólnić na dowolne  służb. Jeszcze ciekawszym pytaniem jest, co zrobić, gdy chcę, by dowolne

służb. Jeszcze ciekawszym pytaniem jest, co zrobić, gdy chcę, by dowolne  z

z  służb, spotykając się, odtworzyło całą tajemnicę, ale już żadne

służb, spotykając się, odtworzyło całą tajemnicę, ale już żadne  służb nie mogło odkryć niczego. Wtedy potrzebne są bardziej zaawansowane techniki, pisaliśmy o tym w Delcie 2/2011.

służb nie mogło odkryć niczego. Wtedy potrzebne są bardziej zaawansowane techniki, pisaliśmy o tym w Delcie 2/2011.